Escrito en ENTRETENIMIENTO el

Actualidad

las reliquias de más de 40 años

Cada crisis tiene una fotografía icónica. Una de esas que resume la resistencia frente a las adversidades. Imágenes que enseñan la luz al final del túnel, que nos recuerdan que hay esperanza.

Con las redes sociales casi omnipresentes en nuestro día a día, la DANA de Valencia ha llenado nuestros smartphones y televisiones de imágenes y vídeos conmovedores. Es muy probable que imágenes como la de los miles de voluntarios cruzando el puente que separa la ciudad de la zona cero se quede para siempre en nuestro imaginario colectivo.

Le acompañarán otras como las patrullas de vecinos organizando las labores de limpieza o los carteles de ánimo y de apoyo. Y, también por lo icónico, el vídeo de un Mercedes W123 embarrado hasta el techo pero circulando como si una inundación histórica no hubiera pasado por encima de él.

No es el único caso. En los últimos días hemos visto a clásicos que echan a andar, que vuelven a arrancar pese al agua y el lodo. Clásicos que dejan a atrás a vehículos mucho más nuevos y que, podría pensarse, están mucho mejor preparados para estas circunstancias.

¿Cómo es posible?

La maldita electrónica

Además del famoso Mercedes W123 viralizado, otros vehículos clásicos han resistido a la DANA valenciana cuando nadie lo esperaba. Se han visto en imágenes de Seat 600, un Mini y al dueño de un Land Rover Santana rogando que no muevan el coche para poder reparar lo que hiciera falta.

Los motivos por los que coches con medio siglo de vida han resistido mejor que los vehículos modernos, que sumarán más de 100.000 unidades afectadas y se cree que la mayoría son irrecuperables, es sencillo: la electrónica.

La electrónica ha traído grandes ventajas al mundo del automóvil. En estos momentos tenemos entre manos los vehículos más avanzados y sofisticados de la historia. Para hacernos una idea, un coche puede sumar más de 40 kg en cables. Una cantidad que podría alcanzar los cinco kilómetros de longitud si los extendiéramos en el suelo. El volumen ha crecido significativamente en apenas un lustro.

En Europa, además, las regulaciones en materia de seguridad han disparado el peso de la electrónica. En estos momentos, cualquier coche que se vende en nuestro mercado tiene que contar con frenada de emergencia, cámara de marcha atrás o detector de fatiga en su equipamiento básico, entre otros sistemas ADAS de ayuda al conductor.

Dejando a un lado lo más evidente (cámaras, sensores, conectividad 5G…), a todo lo anterior hay que sumar complejos sistemas y componentes en la mecánica del vehículo. Desconexión de cilindros, compresión variable, inyección inteligente del combustible o la ECU son elementos imprescindibles para rebajar consumos y emisiones contaminantes en en los exámenes de las homologaciones.

Los vehículos clásicos carecen de estos sistemas. Su mecánica es mucho más simple pero también mucho más robusta. No es casualidad que Toyota fabrique en Gibraltar los mismos modelos que en los años 70 para dedicarlos a labores de ayuda humanitaria.

Esta ausencia de componentes electrónicos evita que los vehículos clásicos sufran de cortocircuitos o los sensores reporten innumerables errores que impidan el arranque del automóvil y, por supuesto, un buen desempeño del mismo. Todo ello permite que, una vez vaciado un garaje y con gran parte del agua evaporada, el coche pueda empezar a andar de nuevo.

En ABC, señalan diferentes formas de actuar en función del grado de afectación al agua que haya tenido el vehículo. Recomiendan, por ejemplo, poner especial atención al secado de los radiadores o el escape y, sobre todo, no tratar de poner el coche en marcha si el agua ha alcanzado la mitad superior del vehículo.

Además, no podemos pasar por alto que en un coche moderno, lleno de pantallas y todo tipo de componentes electrónicos en el habitáculo, si el agua ha penetrado en el mismo es complicado llegar a pensar que el coche puede sobrevivir y que la reparación compensará el dinero que pueden darnos por él con el valor venal del coche.

Con todo, desde la Asociación Española del Desguace y Reciclaje del Automóvil (AEDRA) recordaban que una cosa es que el coche clásico funcione puntualmente y otra que sea una garantía a futuro. Aunque arranque y pueda moverse, es imprescindible revisar bien toda su mecánica pues el agua y el lodo pueden penetrar en los cilindros, colapsar los sistemas de inyección o causar óxido en la carrocería si no se trata a tiempo.

Por supuesto, la superviviencia de estos coches en concreto estará marcada por el nivel de agua que se ha alcanzado en el garaje donde hayan estado guardados y que no hayan sido arrastrados por la corriente, lo que imposibilita que hayan podido chocar contra otros vehículos o estructuras.

Foto | Policía Nacional

ues de anuncios individuales.

Source link

Actualidad

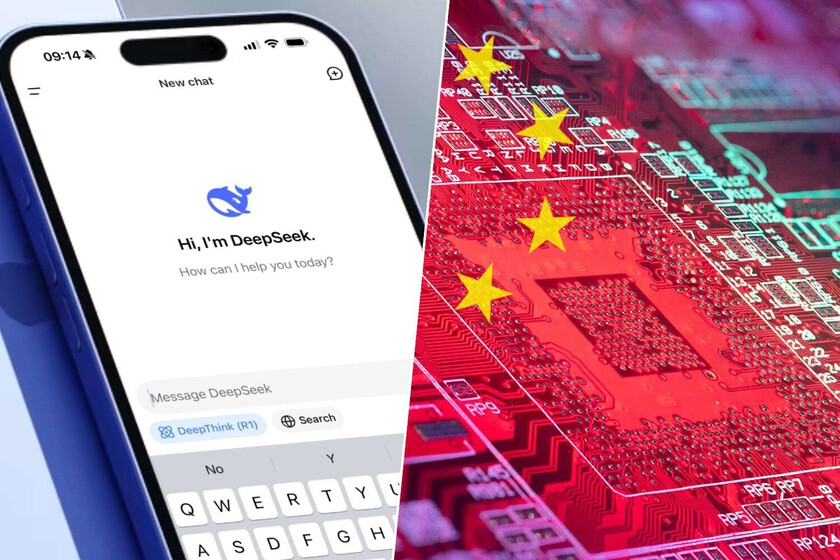

que la IA sea de todos

China se ha plantado en el CES con un único objetivo: marcar músculo. La robótica humanoide es uno de los pilares del desarrollo tecnológico chino y en la feria celebrada en Las Vegas dejaron clara su ambición. El otro discurso con el que han ido a Estados Unidos es con el de la IA de código abierto. Es algo que choca con el planteamiento estadounidense y hay un nombre que destaca: Alibaba y, en concreto, su serie Qwen.

El motivo es que es la chispa de la vida para la estrategia china de inteligencia artificial.

En corto. Xinhua es la agencia oficial de noticias del gobierno chino y, recientemente, ha destacado que las tecnológicas patrias han asistido al escenario internacional para demostrar cómo la colaboración entre industrias y, sobre todo, los modelos de código abierto son la clave para la red tecnológica futura.

Destaca el caso de Qwen. Se trata de una serie de modelos de IA desarrollados por Alibaba (uno de los gigantes del comercio electrónico, el pago en línea y servicios de almacenamiento en la nube). La estrategia de Alibaba con su modelo es que sea abierto, y el objetivo es que quien quiera pueda basarse en él para crear sus variantes. Esto es importante porque Alibaba tiene el músculo para crear un modelo así, y el resto de empresas que lo deseen pueden aprovecharse para modificarlo y adaptarlo a sus necesidades.

Soberanía (la palabra del año). El objetivo es el de crear una red, un ecosistema con herramientas accesibles y, como apuntan desde Xinhua, cerrar la brecha digital. Porque Qwen tiene un montón de modelos dependiendo de para qué se necesiten. Tiene Coder para programar, Image Edit para generación de imágenes, VL para el reconocimiento visual o hasta mayores para competir contra Claude y GPT.

Según el medio chino, desarrolladores internacionales ya han creado más de 100.000 variaciones a partir de modelos de la serie Qwen y más de 700 millones de descargas. Y el de Alibaba no es el único. El R3 de DeepSeek es otro que opera bajo una licencia abierta. Ambos tienen un objetivo final: fomentar la soberanía tecnológica.

Impulsando la IA física. Desarrollar modelos de inteligencia artificial es… caro. Lo hemos visto a conciencia estos últimos meses, con las grandes tecnológicas quemando dinero para crear enormes centros de datos impulsados por carísimas tarjetas gráficas empleadas en el entrenamiento de la IA, una RAM que se ha puesto prohibitiva y necesidades energéticas astronómicas (pronto, literalmente esto de “astronómicas).

Por eso, que la IA sea de código abierto, implica que grandes empresas pueden crear su modelo para que luego otras puedan dar vida a su tecnología utilizando una versión modificada de un modelo previamente entrenado. Gracias a las IA de DeepSeek y Alibaba, unicornios chinos de la robótica como Unitree o Agibot están desarrollando sus productos, que serán la “IA física” al poder interactuar con el “mundo real”.

Otras industrias. Pero no se trata sólo de robots. Campos en los que la IA es muy beneficiosa, como el de la investigación o la medicina, pueden aprovecharse de esa filosofía open-source. Por ejemplo, una institución médica que antes no tenía recursos, puede acceder a modelos muy capaces que, de otro modo, estarían limitados a los principales hospitales y centros de investigación.

¿Y los demás? El resumen es que la visión de China es que los modelos de IA respondan a un interés estratégico, pero también global. La tecnología de código abierto puede avivar otros proyectos que requieran de la IA, pero que esta IA no sea el objetivo final. Y aquí la gran pregunta es qué se está haciendo fuera de China. El modelo en Silicon Valley ha sido diferente.

Es evidente que existe esa innovación y las Big Tech son el motor de la IA a nivel mundial, pero este software es más cerrado y controlado. Curiosamente, quien tenía un enfoque más abierto era Meta con LLaMA, aunque si se cumplen los planes para este 2026, también pasará a ser un modelo más cerrado. Porque, al final, en China esa apertura es política interna, mientras que en EEUU hay presión por parte de inversores que protegen esos activos propietarios.

Ahora bien, no todos.

NVIDIA en el ajo, cómo no. Jensen Huang está siendo uno de los nombres destacados en lo que llevamos de año. El CEO de NVIDIA ha mandado un mensaje conciliador en la guerra comercial y tecnológica entre China y Estados Unidos y también ha apaciguado la búsqueda de una nueva TSMC. Además, tiene claro que el avance de los modelos abiertos es algo que asegurará que nadie se quede atrás. Google con Gemma o OpenAI con GPT-OSS ya están ofreciendo modelos semiabiertos.

Un ejemplo es la colaboración entre Nvidia y Siemens con el objetivo de crear una especie de “sistema operativo basado en IA” para segmentos industriales. Mientras tanto, aunque en Europa está la fama de que regula mucho e inventa poco, se están dando pasos para fomentar ese modelo de código abierto que impulse la competitividad europea en el sector. Mistral, por ejemplo, es el gran referente europeo y cuenta con versiones abiertas.

Más allá de los datos que destaca Xinhua, que lógicamente barre para casa con esas más de 100.000 versiones derivadas de Qwen, lo que destaca es lo que parece una tendencia: menos proteccionismo y más colaboración con la idea de que, como apunta Huang, nadie se quede atrás en el tren de la IA.

Imágenes | Nic Wood (editada), Xataka con Mockuuups Studio

ues de anuncios individuales.

Source link

Actualidad

Exempleadas que denunciaron a Julio Iglesias acusan agresión sexual y explotación laboral

Las dos mujeres, identificadas como Laura y Rebeca, que denunciaron al cantante Julio Iglesias por agresión sexual, acusaron que entre enero y octubre del 2021 fueron presuntamente objeto de distintas formas de violencia por parte del artista.

En un comunicado difundido por la organización Amnistía Internacional, las exempleadas dieron detalles sobre la denuncia que presentaron el pasado 5 de enero ante la Justicia española.

Según el documento, ambas mujeres habrían vivido violencia sexual, psicológica, física y económica por parte de Julio Iglesias mientras laboraban en sus propiedades de República Dominicana y Bahamas.

En su testimonio, las mujeres señalan que, además del acoso y la agresión sexual, el cantante presuntamente les revisaba sus teléfonos celulares y les prohibía salir de las residencias donde trabajaban.

Asimismo, denunciaron que “les habría exigido jornadas laborales de hasta 16 horas al día, sin días de descanso y sin contrato”.

Las dos mujeres coincidieron al señalar que presentaron su denuncia “para que otras víctimas hagan lo mismo y no vuelvan a sufrir abusos de este tipo”.

El 5 de enero, dice la nota,”se pusieron en conocimiento de la fiscalía hechos que podrían constituir un delito de trata de seres humanos con fines de imposición de trabajo forzado y servidumbre, delitos contra la libertad y la indemnidad sexuales tales como acoso sexual”.

La organización refiere que durante cerca de cinco años, las denunciantes “no hablaron de lo sucedido por temor a represalias profesionales, a la falta de canales seguros de denuncia y a una cultura que históricamente ha desestimado y desacreditado las voces de las sobrevivientes”.

Según el documento, una de las trabajadoras afirma: “Hago esto por tres razones de justicia. La primera, por mí misma: por todo lo difícil que ha sido este proceso y por todo lo que he tenido que enfrentar para poder superarlo. La segunda, por las mujeres que trabajan en las casas de él, quiero decirles que sean fuertes, que alcen la voz, que recuerden que él no es invencible. Y la tercera, por mi país (República Dominicana), para que algo así no vuelva a ocurrir y para que él entienda que no puede venir a hacer lo que quiera sin asumir las consecuencias”.

El propósito de la otra denunciante “es que ninguna mujer vuelva a sufrir este tipo de abusos por parte de él. Quiero llevar el mensaje de que las mujeres somos víctimas y sobrevivientes”.

Con información de EFE

ues de anuncios individuales.

Source link

Actualidad

México quiso saber quién hay detrás de cada número de teléfono. Y Telcel ha sembrado el pánico por el camino

Desde el 9 de enero de este 2026, la Comisión Reguladora de Telecomunicaciones de México obliga a que todas las líneas móviles del país estén asociadas a una identidad verificada.

Hasta ahora, las tarjetas SIM podían contratarse de forma completamente anónima, algo que cambia con la obligatoriedad del registro. Una medida lógica para evitar el SCAM telefónico que, en las últimas horas, ha desatado la polémica.

La supuesta brecha. A menos de 24 horas de la entrada en vigor del registro obligatorio de líneas móviles en México, Telcel, uno de los mayores operadores del país, sufría una presunta brecha de seguridad que habría expuesta información personal de millones de clientes.

“El portal oficial de @Telcel presenta una vulnerabilidad seguridad crítica que deja al descubierto la identidad, la CURP, el RFC y correo electrónico de millones de usuarios. Esto ocurre solo 24 horas después de haber entrado en vigor la normativa que obliga a registrar todas las líneas móviles en el país. Al ingresar cualquier número telefónico de Telcel en el formulario, el sistema interno devuelve —sin necesidad de contraseñas ni códigos de verificación— un paquete de información completo del titular de la línea. Esto es sumamente peligroso. Cualquier ciberdelincuente podría usar alguna de las bases de números de Telcel y automatizar la extracción masiva de información”. Ignacio Gómez Villaseñor, periodista.

Los reportes apuntaban a una filtración masiva de todos y cada uno de sus clientes, asegurando las fuentes que durante unas horas fue posible acceder a los datos a través del portal oficial de Telcel.

La respuesta de Telcel. Fue tal la difusión de la supuesta brecha que Telcel no tardó en llamar a la calma. Eso sí, lo hizo con un comunicado algo ambiguo en el que ni afirma ni desmiente que se produjese el fallo de seguridad.

“Tus datos están seguros. Cada usuario recibe un código único por SMS para acceder únicamente a su propia información y realizar la vinculación de su línea. Hemos implementado medidas de seguridad adicionales al proceso de registro. El proceso es seguro y tus datos están protegidos”. Telcel.

Aunque Telcel aseguraba que, en el momento de su publicación, los datos estaban a salvo, la compañía reconoce haber implementado medidas de seguridad adicionales durante el proceso de registro.

Horas después. Renato Flores, subdirector de comunicación de Telcel, reconocía horas después en una de las radios nacionales que hubo una vulnerabilidad técnica.

“Telcel actuó de forma rápida, responsable y transparente. Detectamos una vulnerabilidad, la corregimos de inmediato, reforzamos la seguridad y en todo momento protegimos los datos de nuestros clientes”.

Pese a admitir la brecha, la postura de la compañía seguía firme: se aseguraba que tan solo se podía acceder como usuario a información propia, no a la del resto de clientes de la compañía. Es algo que Gómez Villaseñor no tardó en desmentir mediante un vídeo publicado en X, en el que mostraba cómo pudo acceder a datos de usuarios.

Los riesgos. Según la fuente, durante horas estuvieron expuestos los siguientes datos:

- Identidad del titular

- CURP (Clave Única de Registro de Población)

- RFC (Registro Federal de Contribuyentes)

- Correo electrónico

Un caso relativamente similar al reciente hackeo a Endesa sufrido en España, mediante el cual los supuestos atacantes aseguran haberse hecho con más de 1TB de información relativa a números de cuenta, identidades, direcciones, números de teléfono y correos electrónicos.

Un proceso accidentado. En mitad del debate, la Comisión Reguladora de Telecomunicaciones (CRT) aclaraba que, durante la primera fase de este registro nacional, hubo ciertas “intermitencias en diversas plataformas” debido al alto volumen de usuarios, sin dar demasiado detalles al respecto.

La Comisión evitó referirse al caso concreto, y se limitó a señalar que se mantiene en contacto con los operadores para normalizar el servicio.

Y ahora qué. Por el momento, no se tienen noticias acerca de posibles explotaciones de la supuesta vulnerabilidad. En caso de haberse producido, los atacantes tendrían acceso a información personal de los clientes, tal y como sucede en cualquier otro caso de hackeo masivo.

Ante estas filtraciones, la única respuesta del usuario puede ser estar alerta: no atender ni proporcionar datos sensibles mediante SMS, llamadas, mensajes de WhatsApp o comunicaciones por correo electrónico (o cualquiera de nuestros medios de contacto que hayan podido filtrarse) sin tener clarísimo a quién nos estamos refiriendo.

Imagen | Xataka

ues de anuncios individuales.

Source link

-

Musica1 día ago

Musica1 día agoConciertos: Un aniversario en cuerdas

-

Actualidad1 día ago

Actualidad1 día agoinvertir una millonada en una infraestructura echada a perder durante décadas

-

Actualidad2 días ago

Actualidad2 días agoUn vídeo de YouTube que dura 140 años se ha vuelto viral. Nadie tiene claro por qué

-

Actualidad1 día ago

Actualidad1 día agoVenezuela tiene algo mucho más valioso que el petróleo y EEUU lo sabe. El gran problema es que no sabe dónde está

-

Musica2 días ago

Musica2 días agoYeison Jiménez: Los éxitos que lo posicionaron como un artista reconocido

-

Actualidad2 días ago

Actualidad2 días agoHay una competencia brutal por custodiar las fortunas de los millonarios del planeta. Está ganando el mismo de siempre: Suiza

-

Musica2 días ago

Musica2 días agoConciertos en Guadalajara: Cartelera del 12 al 18 de enero

-

Actualidad2 días ago

Actualidad2 días agoCrece el fenómeno de las sasaeng chinas: fans obsesivas persiguen a Sunghoon, de ENHYPEN