Tecnologia

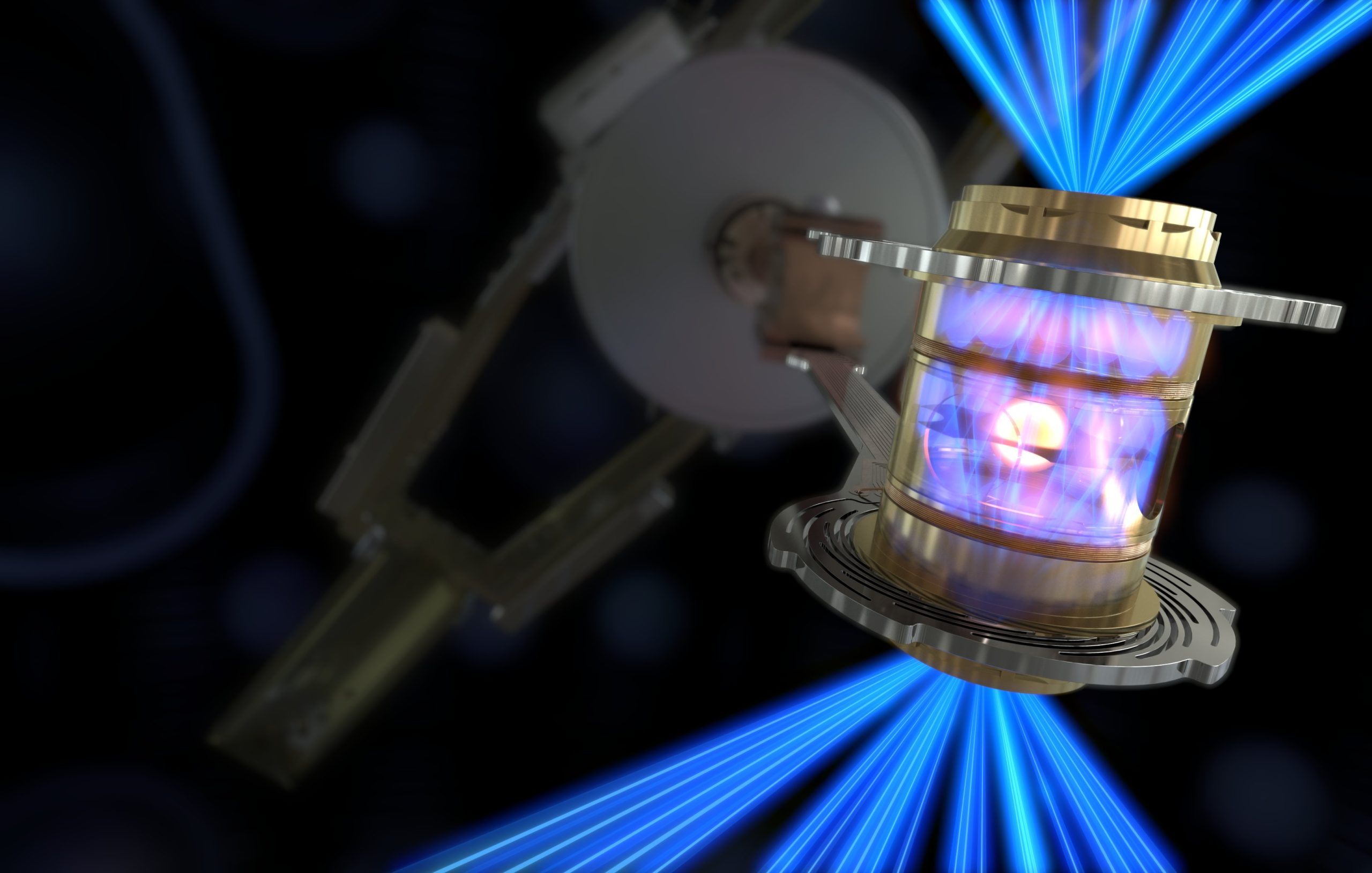

Fusión nuclear, un hito que abre impresionantes retos tecnológicos

La fusión nuclear es una fuente inagotable y limpia de energía en la que se investiga desde hace décadas. Estados Unidos ha logrado realizarla con una ganancia neta de energía, un hito que se llevaba años esperando y que abre unos retos tecnológicos impresionantes.

El director del Instituto de Fusión Nuclear de la Universidad Politécnica de Madrid, Pedro Velarde, dice que con este experimento “ahora sí que nos creemos que realmente podemos sacar energía de fusión de forma controlada y sabemos mucho mejor cómo hacerlo”.

El experimento, desarrollado por el Laboratorio Nacional de Lawrence Livermore (Estados Unidos), supone “probablemente el primer ladrillo” de una futura planta de energía por fusión nuclear. Lo que han logrado ahora es conseguir una ganancia de energía, “han introducido 2 megajulios y han obtenido 3.15”.

Se trata de un “hito que llevábamos esperando desde hace decenios”, en un camino con “muchos fracasos, con puntos muertos y, por fin, se ha conseguido”.

Un primer paso indispensable para avanzar hacia la fusión nuclear, un proceso que se produce en el Sol, con la fusión de los núcleos de dos átomos de hidrógeno (muy abundante en la Tierra).

El experto destacó que ahora se abren unos retos tecnológicos “impresionantes”, por lo que destacó la importancia de mantener la inversión y la colaboración de la iniciativa privada que “empieza ya a participar masivamente”.

Una vez logrado este experimento, ahora hay que “mejorar ostensiblemente el diseño de las cápsulas para conseguir más energía, optimizar aún más los láseres usados, o incluso cambiar su diseño, y una parte importantísima es la de los materiales del reactor para que puedan soportar la fusión”.

Velarde avanzó un símil de lo logrado la semana pasada, pero anunciado hoy. “Es como construir el primer coche que anda con gasolina, aunque sea a tres kilómetros por hora. Ahora sabemos que los coches pueden andar con gasolina y hay que construirlos”.

Las investigaciones en fusión nuclear se desarrollan por dos vías: una es la del confinamiento magnético, que es la más desarrollada y en la que Europa ha puesto casi todo su esfuerzo con el proyecto ITER, un experimento que entrará en funcionamiento en unos años.

La otra vía es la del confinamiento inercial, que es la usada para el experimento realizado en Estados Unidos. Velarde dice que hay que continuar las dos vías de investigación “a cualquier precio”, porque es una energía en la que “nos jugamos muchísimo”.

En el laboratorio Lawrence Livermore lo que se ha hecho -explica- es usar un centenar de láseres que inciden en un tubo hueco que mide unos centímetros en el que hay una cápsula de unos dos milímetros que es básicamente de deuterio y tritio rodeado de carbono de alta densidad, explica.

Cuando los láseres calientan el interior del tubo se producen rayos X que calientan el exterior de la cápsula, lo que hace que el material del exterior salga despedido hacia afuera, como una explosión.

De esta manera, tritio, deuterio y carbono empiezan a moverse hacia adentro y si se logra una implosión muy esférica (“que ha sido una de las mayores dificultades”), es decir, una esfera que se va contrayendo de forma uniforme, llega un momento que en el centro se alcanza la suficiente temperatura y densidad como para lanzar la reacción de fusión.

Este experimento se ha desarrollado en la llamada Instalación Nacional de Ignnición (NIF), cuya consturcción comenzó hace 20 años, y Velarde recuerda que en su diseño hubo participación del Instituto de Fusión Nuclear que él dirige, por ejemplo, en los sistemas de protección radiológica, algo que le parece “muy interesante y muy bonito”.

Con información de EFE

La entrada Fusión nuclear, un hito que abre impresionantes retos tecnológicos aparece primero en López-Dóriga Digital.

ues de anuncios individuales.

Tecnologia

Desarrollan una nueva terapia para la leucemia linfoblástica aguda de células T

Un equipo de científicos del Reino Unido ha desarrollado un nuevo tratamiento para combatir la leucemia linfoblástica aguda de células T, un tipo de cáncer sanguíneo raro y muy agresivo, según un estudio publicado este lunes en ‘New England Journal of Medicine‘.

Expertos del University College London (UCL) y del Great Ormond Street Hospital (GOSH) han aplicado una nueva terapia genética denominada BE-CAR7 que modifica la base de células inmunitarias para lograr en pacientes remisiones más largas y, en algunos casos, la desaparición de la enfermedad.

Se trata, explican los autores, de una versión avanzada de la tecnología CRISPR y la terapia CAR-T, aplicada por primera vez en el mundo en 2022 a una niña de 13 años, Alyssa Tapley.

Leer también: Estas son los diez personajes más relevantes para la ciencia en 2025, según la revista Nature

Desde entonces, ocho menores más y dos adultos han recibido este tratamiento en el Great Ormond Street Hospital y el King’s College Hospital (KCH), ambos en Londres.

Los resultados de estos ensayos clínicos indicaron que el 82 % de los pacientes logró remisiones muy profundas, lo que les permitió después someterse a un trasplante de células madre sin la presencia del cáncer.

Asimismo, La terapia genética BE-CAR7, desarrollada en el Reino Unido, logró que 64 % de los pacientes con leucemia T lleven tres años sin tratamiento y libres de enfermedad.

“Hemos visto respuestas impresionantes en la eliminación de una leucemia que parecía incurable; se trata de un enfoque muy poderoso”, resalta en la nota Deborah Yallop, hematóloga del KCH.

Los científicos crearon células T BE-CAR7 a través de la llamada edición de bases, un nuevo procedimiento de manipulación genética que evita cortar el ADN, reduciendo así el riesgo de daño cromosómico.

Por contra, provocaron reacciones químicas muy precisas con sistemas guiados de CRISPR para cambiar letras individuales del código de ADN y modificar las células T.

Estas complejas modificaciones en el ADN generaron bancos de almacenamiento de células CAR-T “universales” —procedentes de un donante sin coincidencia con el receptor— que pueden detectar y combatir la leucemia de células T cuando se administran a pacientes.

“Cuando se administran células CAR-T con bases editadas al paciente, éstas localizan y destruyen rápidamente todas las células T del organismo, incluidas las leucémicas. Si la leucemia se erradica en cuatro semanas, el sistema inmunitario del paciente se reconstruye durante varios meses tras un trasplante de médula ósea”, explican los expertos.

“Anteriormente, habíamos logrado resultados prometedores utilizando la edición precisa del genoma en niños con cáncer de sangre agresivo y este estudio con un númermayor deor pacientes confirma el impacto de este tipo de tratamiento”, señala Waseem Qasim, al frente de la investigación.

Reitera que las células CAR-T universales o “listas para usar” con bases editadas “pueden buscar y destruir casos muy resistentes” de la leucemia linfoblástica aguda de células T.

Con información de EFE.

ues de anuncios individuales.

Source link

Tecnologia

Estas son los diez personajes más relevantes para la ciencia en 2025, según la revista Nature

El 2025 ha sido “un año difícil para la ciencia” en el mundo y Nature eligió para su lista de diez personajes del año a la inmunóloga Susan Monarez, quien se enfrentó a la administración de Donald Trump cuando se le ordenó aplicar políticas de vacunación no respaldadas por la ciencia.

Nature’s 10 destaca a diez personas que han participado en algunos de los momentos más significativos de la ciencia en 2025, entre los que resalta la imagen del primer bebé en recibir una innovadora terapia de edición genética personalizada que parece haber curado la enfermedad ultra rara que padecía.

La lista de este año celebra la exploración de nuevas fronteras, la promesa de avances médicos revolucionarios, el compromiso inquebrantable con la salvaguarda de la integridad científica y a aquellas personas que dan forma a las políticas globales que salvan vidas”.

Así lo resume el editor de artículos especiales de Nature, Brendan Maher, quien escribe que “en un año difícil para la ciencia en todo el mundo, fue reconfortante ver los increíbles descubrimientos y el inspirador trabajo de tantos investigadores”.

La revista abre la lista con Monarez, a la que se refiere como “guardiana de la salud pública”, quien fue despedida un mes después de ser nombrada directora de los Centros para el Control y la Prevención de Enfermedades de EE. UU.

“Me despidieron por mantener la integridad científica”, declaró en una audiencia del Congreso en septiembre y, según su relato, se negó a cumplir las órdenes del secretario de Salud Robert F. Kennedy Jr., de despedir a los principales científicos de la agencia y de aprobar previamente las recomendaciones sobre vacunas sin considerar primero los datos científicos pertinentes, recuerda la publicación.

Luciano Moreira, investigador agrícola de la Fundación Oswaldo Cruz en Belo Horizonte (Brasil), es otro de los personajes por abrir la primera fábrica que produce mosquitos infectados con la bacteria Wolbachia.

Al liberar millones de estos insectos, cuya capacidad para propagar patógenos humanos nocivos se ha visto mermada, Moreira espera combatir la propagación del dengue, una enfermedad viral mortal.

“El bebé pionero”, así se refiere la publicación al pequeño identificado como KJ, que tenía seis meses cuando recibió en Filadelfia (EE.UU.) una terapia experimental para tratar la enfermedad incurable CPS1, que dificulta a su cuerpo procesar las proteínas.

El millonario tratamiento hiperpersonalizado se creo en un tiempo récord y la pregunta ahora es, indica Nature, “cómo garantizar que otros niños tengan la misma oportunidad”.

También a nivel biomédico, Nature señala a la neuróloga del University College de Londres Sarah Tabrizi, que forma parte de un equipo que ha desarrollado una terapia que ralentiza el desarrollo de la enfermedad de Huntington.

Cambios disruptivos

2025 fue además un año “de cambios disruptivos” y el empresario chino Liang Wenfeng “revolucionó” el mundo de la inteligencia artificial con DeepSeek.

Se trata de un gran modelo lingüístico que funciona a la par con algunos de los mejores, “pero que se construyó con una fracción de los recursos”, además se puede descargar y desarrollar de forma gratuita, “lo que ha supuesto una gran ventaja para los científicos”.

Este año se inauguró el Observatorio estadounidense Vera Rubin, con la mayor cámara del mundo, que opera desde el norte de Chile. La revista apunta al físico de la Universidad de California Tony Tyson, cuyo trabajo en cámaras digitales fue fundamental para el desarrollo del telescopio de 810 millones de dólares, que ideó por primera vez hace más de 30 años.

El descubrimiento de un faceta completamente nueva del sistema inmunitario al estudiar los centros de reciclaje de las proteínas de las células, los proteasomas, es la investigación en la que sobresale la bióloga Yifat Merbl, del Instituto Weizmann de Ciencias de Rehovot (Israel).

La funcionaria de salud pública de la Universidad de Witwatersrand (Sudáfrica) Precious Matsoso gana su lugar en la lista como la negociadora del primer tratado mundial de preparación para pandemias, acordado el pasado mayo tras años de arduas negociaciones.

Otro de los protagonistas es el científico de datos Achal Agrawal, quien descubrió problemas de integridad en la investigación en su país y cuyo trabajo contribuyó a “un cambio histórico en la política de clasificación de las instituciones de educación superior en la India”.

El listado lo completa la geocientífica de la Academia China de Ciencias Mengran Du, que se enfrentó “a riesgos de otro tipo” cuando ella y su equipo se sumergieron a nueve mil metros bajo el océano y observaron por primera vez un ecosistema lleno de extrañas criaturas.

Nature’s 10 no es una clasificación de los diez mejores, sino una lista que explora los avances y las historias importantes de la ciencia de este año y algunas de las personas que han desempeñado un papel importante.

Con información de EFE

ues de anuncios individuales.

Source link

Tecnologia

Esto fue lo más buscado en México este 2025 en Google

A punto de finalizar el 2025, Google reveló qué fue lo más buscado a lo largo del año.

El Año en Búsquedas 2025 resume los temas más buscados por los mexicanos.

Este año el deporte dominó las dudas de los cibernautas, seguido de las novedades de la inteligencia artificial, por supuesto, la cultura pop.

Los mexicanos mostraron especial interés por el Mundial de Clubes, la Champions League, Copa Oro y la pelea entre Canelo vs Crawford.

Asimismo sobre Gemini, DeepSeek, Grok y los nuevos iPhone 17 y Nintendo Switch 2.

Los Labubu fueron la novedad junto a la creación de imágenes al estilo Snoopy con Peanutize Me, el cónclave que eligió a Robert Prevost como el papa León XIV, el generador de imágenes Nano Banana y el fenómeno de Las Guerreras del K-Pop.

El in memoriam no podría faltar, pues este año murieron destacados artistas como Paquita la del Barrio, Ozzy Osbourne, Leo Dan, Tongolele y Hulk Hogan.

Otras muertes que sorprendieron a México y el mundo fueron las del papa Francisco, Charlie Kirk y Michelle Trachtenberg.

A continuación, El Año en Búsquedas 2025 en México:

Lo más buscado

- Mundial de Clubes

- Gemini

- Copa Oro

- Copa Mundial de Fútbol Sub-20

- Champions League

- Beca Rita Cetina

- DeepSeek

- iPhone 17

- Paquita la del Barrio

- Canelo vs Crawford

Personas más buscadas

- Kendrick Lamar

- Sergio Ramos

- Florinda Meza

- James Rodríguez

- Gilberto Mora

- Roberto Francis Prevost

- Enrique Segoviano

- Keylor Navas

- Mariana Botas

- Aldo de Nigris

In Memoriam

- Paquita la del Barrio

- Ozzy Osbourne

- Papa Francisco

- Charlie Kirk

- Diogo Jota

- Michelle Trachtenberg

- Leo Dan

- Carlos Manzo

- Tongolele

- Hulk Hogan

Películas

- Nosferatu

- Cómo Entrenar a tu Dragón

- Lilo y Stitch

- Superman

- Emilia Pérez

- Anora

- Destino Final: Lazos de Sangre

- Thunderbolts

- Memorias de un Caracol

- El Conjuro 4: Los últimos ritos

Series y TV

- La Granja VIP

- El Juego del Calamar

- Mentiras: La Serie

- Chespirito: Sin querer queriendo

- Las Muertas

- La Casa de los Famosos

- Marcial Maciel: El Lobo de Dios

- Las hijas de la señora García

- El verano en que me enamoré

- Welcome to Derry

Momentos virales

- Labubu

- Peanutize Me

- Cónclave

- Loro Piana

- Eclipse

- Astronomer

- Bad Bunny México

- Mariana Treviño

- Nano Banana

- Las guerreras K-Pop

Tecnología

- Gemini

- DeepSeek

- iPhone 17

- iPhone 16

- Nintendo Switch 2

- YouTube Music

- Grok

- Copilot

- Honor Magic7 Lite

- NotebookLM

Deportes

- Mundial de Clubes

- Copa Oro

- Copa Mundial de Fútbol Sub-20

- Champions League

- Canelo vs Crawford

- Liga de Naciones UEFA

- Canelo vs Scull

- UEFA Europa League

- Blue Jays

ues de anuncios individuales.

Source link

-

Musica2 días ago

Dua Lipa: Critican a Bu Cuarón tras su presentación en concierto de la cantante

-

Musica2 días ago

Musica2 días agoMuere Tony Méndez, guitarrista de Kerigma; dueño de Rockotitlán

-

Actualidad1 día ago

Actualidad1 día agoRosalía y Bad Bunny entran a la lista de los mejores discos lanzados en 2025, según The NYT

-

Actualidad2 días ago

Actualidad2 días agoReportan que actor de K-dramas atropelló a mujer e intentó ocultar su cuerpo en 1991; continuó con su carrera hasta 2017

-

Actualidad2 días ago

Actualidad2 días agotodo bien hasta que se olvidó de la contraseña

-

Actualidad2 días ago

Actualidad2 días agoDe Marvel a DC: Scarlett Johansson podría estar en la secuela de “The Batman”

-

Actualidad2 días ago

Actualidad2 días agoReportan que actor de K-dramas atropelló a mujer e intentó ocultar su cuerpo en 1991; continuó con su carrera hasta 2017

-

Deportes2 días ago

Deportes2 días agoNFL | Steelers y Jaguars ganan y toman la cima de sus divisiones de la AFC