Tecnologia

El rover de Marte transmitirá por primera vez el sonido de otro mundo

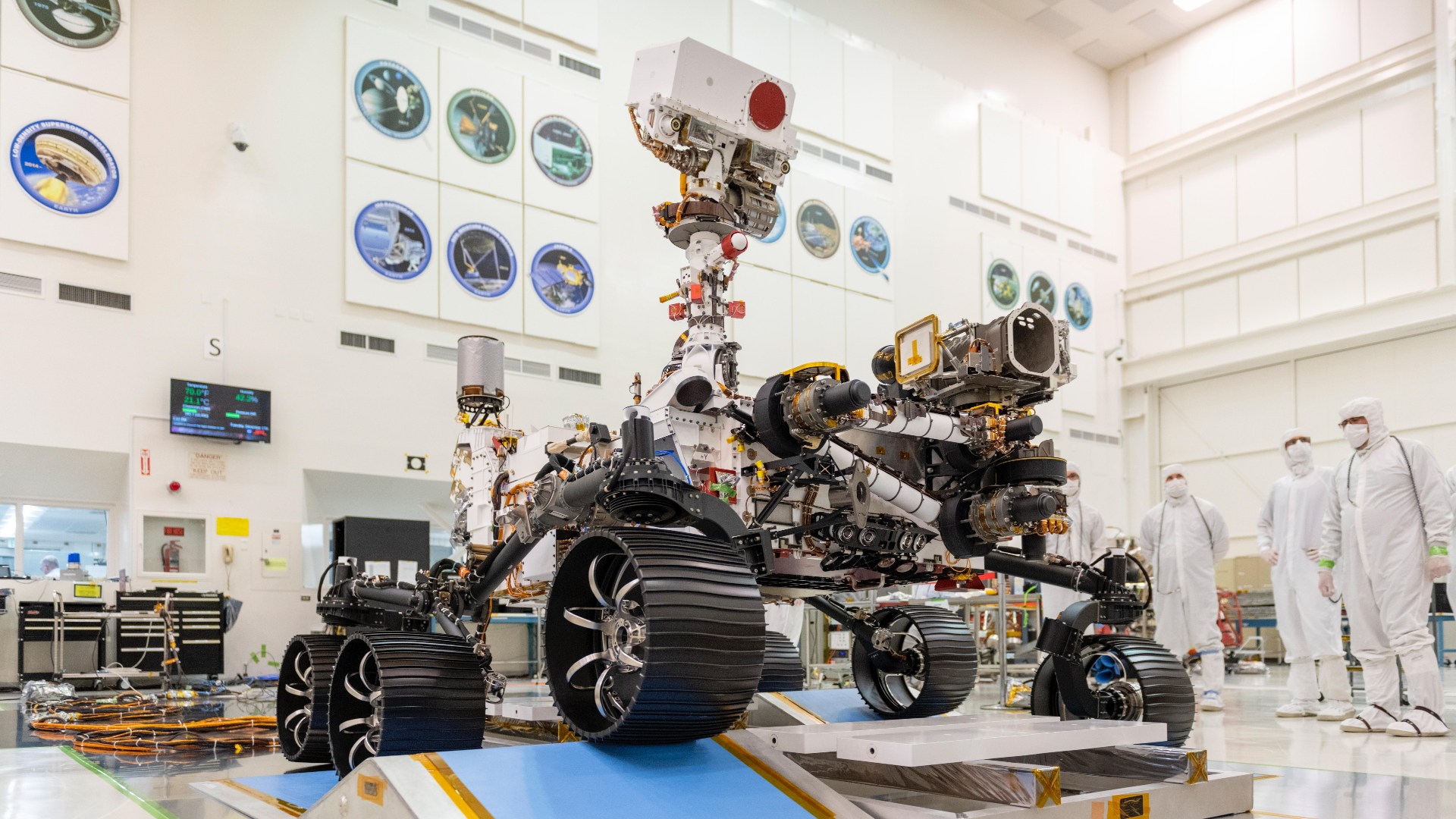

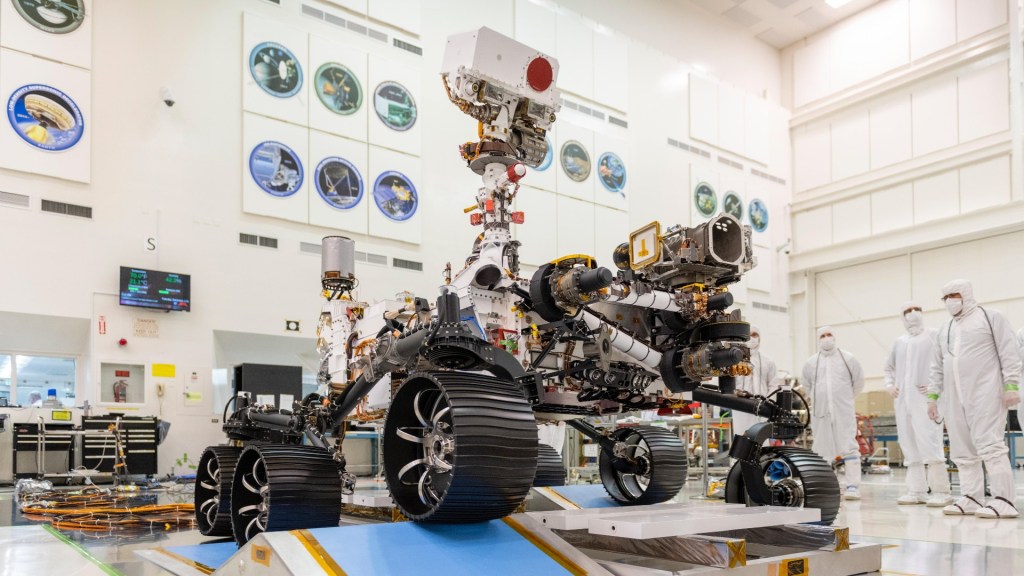

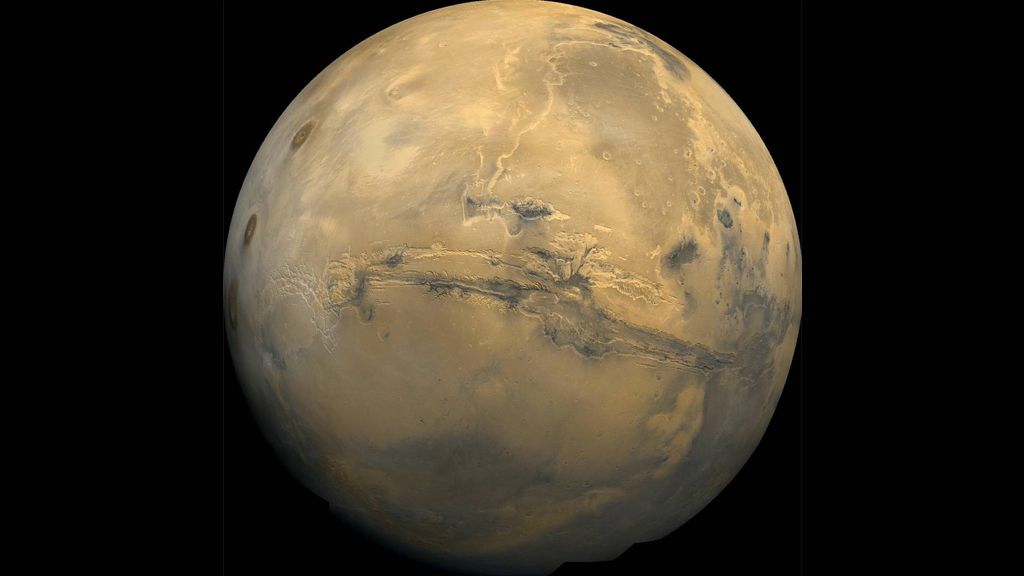

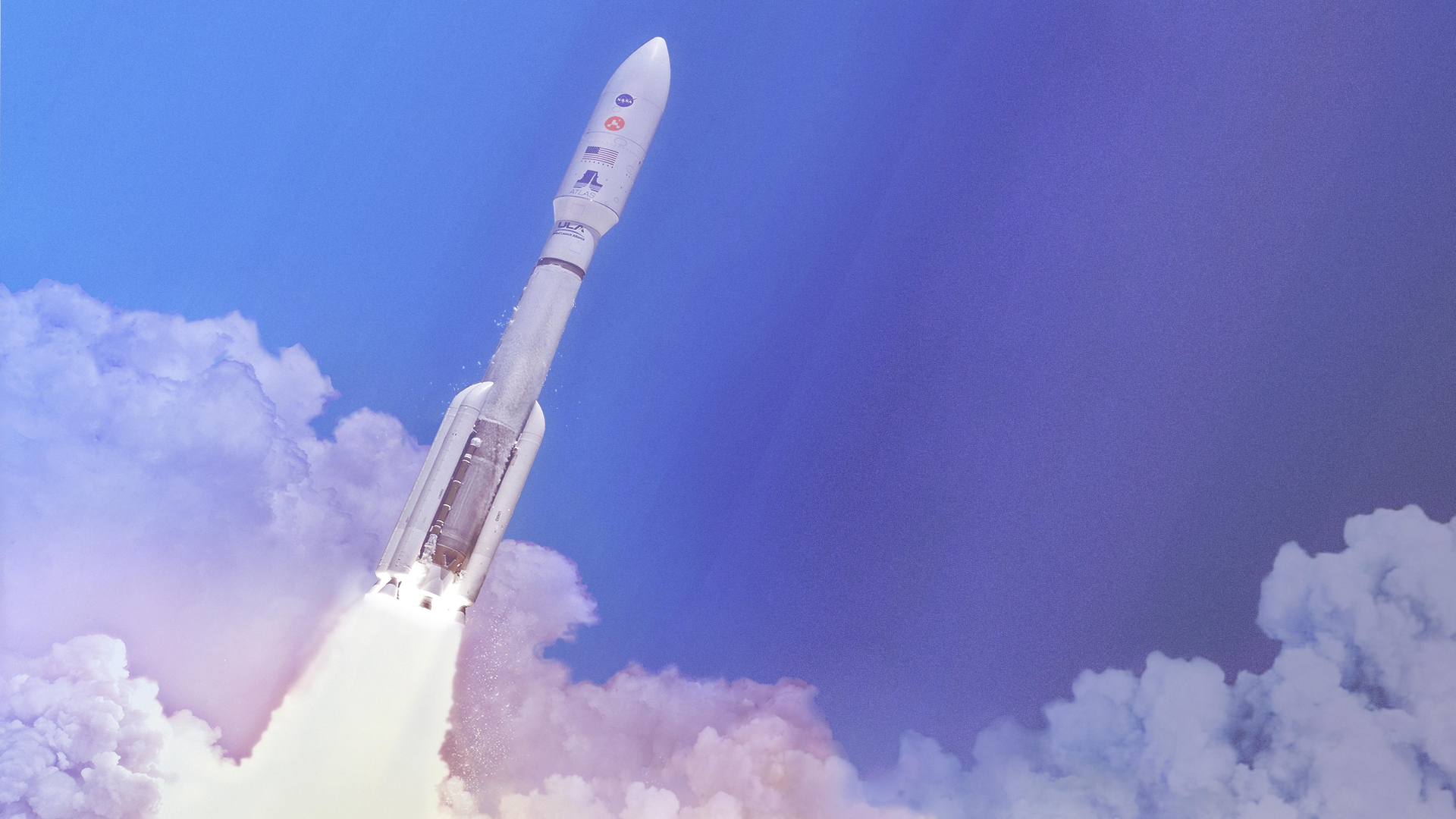

El nuevo vehículo explorador de la NASA Mars Rover Perseverance, que viajará a Marte el próximo 20 de julio en busca de restos biológicos, cuenta con un micrófono incorporado con el que se podrán escuchar los sonidos de otro mundo.

Además, será la primera vez en la que se recogerán muestras de la superficie de Marte para que sean analizadas en la Tierra.

Es increíble. Es un gran momento para estar en la NASA y para ver todos estos logros que se están consiguiendo. La NASA tiene la capacidad de conseguir logros increíbles incluso en los tiempos más difíciles“, dijo el administrador de la agencia aeroespacial estadounidense, Jim Bridenstine, en una teleconferencia.

Bridenstine también señaló que esta misión es una de las dos que había que realizar en julio pese a la pandemia del coronavirus, ya que de no hacerlo se perdería la oportunidad para que la Tierra y Marte estuvieran alineadas de forma que el viaje espacial “fuera lo menos costoso posible”.

La alineación adecuada solo ocurre cada 26 meses por lo que se tendría que esperar hasta septiembre de 2022 para volver a lanzar al Perseverance al espacio.

Ello habría retrasado “irremediablemente” el programa de exploración espacial de la NASA que tiene como objetivo llevar al ser humano a Marte en un futuro no muy lejano, dijo Bridenstine.

Devolver al Perseverance al almacén y mantenerlo ahí durante dos años podría costar 500 millones de dólares, así que es una misión por un gran número de razones, pero lo que realmente espero es que esta misión inspire y dé esperanza a la gente de que podemos triunfar en momentos realmente duros”, añadió.

El nuevo vehículo espacial se enviará al espacio acoplado a la punta del cohete Atlas V desde la plataforma de lanzamiento 41 del Centro Espacial Kennedy de Cabo Cañaveral (Florida) en poco más de un mes, tras lo cual recorrerá más de 500 millones de kilómetros hasta aterrizar en Marte el próximo 18 de febrero.

De no poder realizar el lanzamiento en la fecha programada por culpa de las cambiantes condiciones climáticas de Florida, la NASA tendrá hasta el 11 de agosto como ventana para hacerlo.

En busca de preciadas muestras

De forma cuadrangular, con 3 metros (10 pies) de largo y 2,7 metros (9 pies) de ancho, el vehículo explorador alcanzará suelo marciano en febrero de 2021, en concreto en el cráter Jezero, donde empezará a recolectar minerales y muestras de suelo que ofrezcan respuesta sobre las condiciones del planeta hace millones de años.

Se estima que pasará hasta 687 días explorando la superficie del Planeta Rojo.

Los científicos han querido muestras del suelo de Marte durante generaciones. Tenemos meteoritos en la Tierra que provenían de Marte, pero no es lo mismo que tener muestras de rocas y tierra que poder estudiar. Ahora vamos a poder obtener estos increíbles materiales“, explicó la directora de la División de Ciencia Planetaria de la NASA, Lori Glaze.

Las muestras serán enviadas a la Tierra en el año 2026 gracias a una colaboración con la Agencia Espacial Europea (ESA).

A diferencia de lo que ocurrió en el lanzamiento Demo-2 que envió a dos astronautas de la NASA a la Estación Espacial Internacional nueve años después de que cancelara su programa de transbordadores espaciales, Bridenstine no está recomendando a la población que no viaje para ver el despegue debido al COVID-19.

Aparentemente no nos hicieron caso (la gente) así que estamos pidiendo que la población siga las medidas de seguridad necesarias para mantenerse seguros y confiamos en ellos”, indicó Bridenstine.

Sin embargo, el Centro Espacial Kennedy se mantendrá cerrado para el lanzamiento como precaución para “proteger a la fuerza espacial estadounidense”.

Con información de EFE

La entrada El rover de Marte transmitirá por primera vez el sonido de otro mundo aparece primero en López-Dóriga Digital.

ues de anuncios individuales.Tecnologia

Estudio apunta a que los osos adaptan su dieta a los cambios climáticos globales

Una investigación internacional en la que participaron el centro Senckenberg, en Alemania, y la Estación Biológica de Doñana–CSIC, en España, revela que la mayoría de los osos pueden adaptar su dieta al clima y a la disponibilidad de alimentos, lo que modifica su papel dentro de los ecosistemas.

Este estudio sugiere que el cambio en el rol que desempeñan los grandes omnívoros podría fortalecer la resiliencia de los ecosistemas frente a los cambios ambientales globales, según informó este viernes el Centro Superior de Investigaciones Científicas español en un comunicado.

Los osos son verdaderos omnívoros y su flexibilidad en la dieta les ha permitido subsistir con éxito en una amplia variedad de hábitats.

Pueden tener una dieta muy diversa como bayas, raíces, nueces y pastos, pero también insectos, peces y mamíferos, y su composición varía según la especie y la estación del año.

Los osos pardos se alimentan por ejemplo principalmente de bayas o nueces en verano y otoño, mientras que en primavera incluyen más carne, una capacidad de adaptación que hace que los osos se encuentren en diversas regiones del mundo, desde la tundra ártica hasta los densos bosques tropicales.

A diferencia de la mayoría de los demás grandes carnívoros, los osos tienden a preferir una dieta baja en proteínas y la mayoría de las especies poseen menos adaptaciones anatómicas y fisiológicas para el consumo de carne. Esta flexibilidad les permite tener una dieta excepcionalmente variada”, explica el investigador Jörg Albrecht del centro SBik-F.

Gracias a esta versatilidad, los osos desempeñan al mismo tiempo muchos roles ecológicos, de modo que cazan presas, comen carroña, dispersan semillas y se alimentan de plantas.

De esta manera, su actividad influye en las poblaciones de presas, en el crecimiento y la distribución de las plantas, en el ciclo de nutrientes y en los flujos de energía, tanto en ecosistemas terrestres como acuáticos.

Osos adaotan su dieta a los cambios ambientales

Para este estudio se recopilaron datos ecológicos procedentes de registros actuales y fósiles de siete especies de osos diferentes.

Los resultados muestran que, en regiones con poca disponibilidad de alimentos y estaciones de crecimiento cortas, los osos tienen una dieta más carnívora.

En cambio, en áreas productivas con temporadas de crecimiento largas prefieren alimentos de origen vegetal. Además, los análisis también revelaron cómo la dieta de los osos se había adaptado a grandes cambios ambientales en el pasado.

“Nuestros análisis de isótopos de huesos fósiles del Pleistoceno tardío y el Holoceno mostraron que el oso pardo europeo cambió progresivamente hacia una dieta basada en plantas a medida que la producción primaria aumentaba y los periodos de vegetación se alargaban tras la última glaciación, hace unos 12.000 años”, añade el coautor Hervé Bocherens del Centro Senckenberg para la Evolución Humana y el Paleoambiente en la Universidad de Tubinga.

El hecho de que los osos puedan modificar su dieta en función de la disponibilidad de alimentos y del clima revela algo que hasta ahora había recibido poca atención: los grandes omnívoros pueden cambiar su papel en los ecosistemas, pasando de ocupar los niveles más altos de la red trófica a las más bajas.

A este proceso, el equipo de investigación lo denomina “recableado trófico” (trophic rewiring).

Los resultados resaltan el papel crucial que desempeña la megafauna omnívora -muchas veces también grandes carnívoros- en los ecosistemas, por lo que pueden ayudar a garantizar que las redes tróficas permanezcan estables a pesar de presiones globales como el cambio climático.

Los grandes carnívoros contribuyen a la resiliencia y estabilidad de los ecosistemas, algo esencial en un mundo que está cambiando rápidamente”, señala la investigadora Nuria Selva, de la Estación Biológica de Doñana.

Con información de EFE

ues de anuncios individuales.

Source link

Tecnologia

Los infartos son menos dañinos por la noche, ¿por qué?

Los infartos que se producen de noche son menos graves que los que suceden durante el día, y la razón, según un estudio del Centro Nacional de Investigaciones Cardiovasculares (CNIC) español, es que los neutrófilos -un tipo de glóbulos blancos- son menos agresivos por la noche.

La investigación, liderada por Andrés Hidalgo y publicada en el Journal of Experimental Medicine, muestra que los neutrófilos tienen un reloj interno que regula su agresividad a lo largo del día y determina el alcance de los daños que causan al corazón después de un infarto.

En el mismo estudio, los investigadores también desarrollaron una estrategia farmacológica en modelos experimentales para bloquear el reloj molecular en los neutrófilos y mantenerlos en un estado “nocturno” para reducir su potencial dañino durante un ataque al corazón.

Un sistema inmunológico diurno

El sistema inmunológico protege el cuerpo contra los microorganismos que causan infecciones. Dado que los humanos son diurnos, la probabilidad de exposición a patógenos es mayor durante el día y, por lo tanto, el sistema inmunológico ajusta sus picos de actividad a este ritmo circadiano pero esa respuesta defensiva puede volverse dañina.

Tras décadas de investigación, se sabe que casi la mitad del daño cardíaco después de un ataque al corazón está causado por los neutrófilos pero este daño fluctúa a lo largo del día, lo que sugiere que hay mecanismos circadianos que limitan la actividad de los neutrófilos y protegen el cuerpo.

Para averiguarlo, el equipo examinó datos de miles de pacientes en el Hospital 12 de Octubre de Madrid y confirmó que una menor actividad de los neutrófilos por la noche resulta en infartos menos graves durante este periodo.

Desarrollaron entonces una estrategia farmacológica en modelos experimentales para bloquear el reloj molecular en los neutrófilos, reduciendo su potencial dañino durante el infarto.

“El compuesto imita un factor que el cuerpo produce principalmente durante la noche. De alguna manera, este factor ‘engaña’ a los neutrófilos para que piensen que es de noche, reduciendo su actividad tóxica”, explicó Hidalgo.

La razón de que ocurra esto, apuntó la primera autora del estudio, Alejandra Aroca-Crevillén, es que “por la noche, los neutrófilos migran a la zona dañada sin afectar el tejido sano. Durante el día, pierden esta direccionalidad y causan más daño al tejido circundante”.

El reloj circadiano de los neutrófilos

Este estudio es uno de los primeros en aprovechar los ritmos circadianos del sistema inmunológico para modular la inflamación sin comprometer la defensa contra infecciones.

“Nos sorprendió encontrar que bloquear el reloj circadiano de los neutrófilos no solo protege el corazón, sino que también mejora las respuestas a ciertos microbios e incluso reduce los émbolos asociados con la anemia falciforme”, añadió Aroca-Crevillén.

Los autores creen que los resultados abren la puerta a nuevas terapias basadas en la cronobiología (la rama de la biología que estudia cómo los organismos vivos estructuran sus procesos fisiológicos en el tiempo), con el potencial de proteger el corazón y otros órganos de los daños inflamatorios sin debilitar las defensas naturales del cuerpo.

Con información de EFE

ues de anuncios individuales.

Source link

Tecnologia

Google Cloud obtiene Récord Mundial Guinness: ¿cuál fue y por qué?

Google Cloud obtuvo un Récord Mundial Guinness, un logro sin precedentes.

El título lo alcanzó gracias a su iniciativa Capacita+Aprende IA con Google Cloud.

El pasado 6 de diciembre se llevó a cabo una clase híbrida sobre IA en la que participaron miles de estudiantes y profesionales no técnicos de 50 universidades en 9 países de América Latina.

Esta masiva convocatoria refuerza el compromiso de la compañía con la democratización del acceso a la tecnología y el desarrollo del talento digital en la región”, destacó Google Cloud.

El evento llevó a Google Cloud a recibir el título de Guinness World Records.

La certificación del Récord Mundial Guinness de la clase híbrida simultánea más grande prueba la escala de nuestro compromiso y la capacidad de movilizar a miles de personas, demostrando que la capacitación de alto impacto es totalmente alcanzable en la región”, dijo Eduardo López, presidente de Google Cloud para América Latina.

La iniciativa Capacita+Aprende IA respondió a una transformación inminente del mercado laboral, pues el Foro Económico Mundial proyecta que el 50 por ciento de las habilidades esenciales de los trabajadores sufrirá una transformación significativa para 2030.

Se advierte que la IA acelerará este cambio, impactando al 68 por ciento de todas las habilidades.

El objetivo de la capacitación fue desmitificar a la inteligencia artificial y empoderar a perfiles no técnicos.

A través de la ruta de aprendizaje “Líder en IA Generativa“, los participantes se entrenaron en el uso de Gemini, el modelo de IA de Google, para potenciar la productividad en herramientas como Google Workspace y NotebookLM.

Además, la capacitación se centró en la ingeniería de prompts (prompt engineering) y la experiencia no-code (sin código), permitiendo a los participantes crear sus propios agentes de IA.

El contenido de Capacita+ estará disponible en línea para que más personas puedan aprender.

La entrada Google Cloud obtiene Récord Mundial Guinness: ¿cuál fue y por qué? aparece primero en López-Dóriga Digital.

ues de anuncios individuales.

Source link

-

Deportes2 días ago

Michel Platini denuncia a tres ex dirigentes de FIFA por difamación

-

Actualidad1 día ago

Actualidad1 día agoLa plata es ahora mismo el metal más buscado y más caro del planeta. Y el problema es que no hay suficiente

-

Actualidad2 días ago

Actualidad2 días agoMe ofrezco como tributo”: Katniss Everdeen y Peeta Mellark volverán para la próxima precuela de “Los Juegos del Hambre

-

Actualidad2 días ago

Actualidad2 días agoya sabemos cuándo el cometa interestelar 3I/ATLAS estará más cerca de la Tierra y así puedes intentar verlo

-

Musica2 días ago

Musica2 días agoCierres viales: 3 playlist con música para relajar si estás atascado en Zapopan

-

Actualidad1 día ago

Actualidad1 día agoacabamos de rehacer nuestra relación con el fuego por completo

-

Tecnologia2 días ago

Tecnologia2 días agoGoogle Cloud obtiene Récord Mundial Guinness: ¿cuál fue y por qué?

-

Actualidad1 día ago

Actualidad1 día agoel James Webb ha abierto la puerta a un mundo fascinante