Tecnologia

Astronautas, nave y propulsor reutilizables están listos para despegar a la EEI

Cuatro astronautas de Estados Unidos, Japón y Francia están listos para viajar este viernes a la Estación Espacial Internacional (EEI) reutilizando por primera vez una cápsula y un propulsor, ambos de la compañía SpaceX, en el segundo viaje comercial a este laboratorio de microgravedad.

Está previsto que la misión SpaceX Crew-2 despegue del Centro Espacial Kennedy, en la costa este de Florida, a las 05:49 h local para relevar a los ocupantes de la Crew-1, que han estado seis meses dedicados a investigaciones científicas de toda índole.

“Parece que el clima está cooperando, así que parece que intentaremos lanzar mañana (viernes)”, expresó este jueves en su cuenta de Twitter el astronauta francés Thomas Pesquet, de la Agencia Espacial Europea (ESA), uno de los tripulantes.

La météo a l’air de coopérer, donc on devrait essayer de décoller demain !!! Nos amis à bord de l’ISS nous attendent et on ne voudrait pas être en retard 😊 ils ont installé ma chambre très récemment et ont littéralement fait mon lit 😌 Une chambre d’hôte ⭐⭐⭐⭐⭐ #MissionAlpha pic.twitter.com/rKFlA5tMIv

— Thomas Pesquet (@Thom_astro) April 22, 2021

Si el clima lo permite y Crew-2 llega a la EEI, serán 11 los astronautas que tendrán que arreglárselas con los 7 “dormitorios” y tres baños de la estación hasta que el próximo 28 de abril los cuatro de la misión Crew-1 regresen a la Tierra en la cápsula en la que llegaron en noviembre pasado.

“¡Nuestros amigos en la Estación Espacial esperan que lleguemos y no queremos llegar tarde. Incluso instalaron mi habitación recientemente y literalmente construyeron mi cama. ¡Qué buenos anfitriones!”, expresó el francés.

Décollage demain ! Ce soir mon ultime repas (on ne parle pas de « dernier repas pour des raisons évidentes) sera composé de :

🍗 Poulet rôti et purée

🧀 Plateau de fromages et baguette

🍨 Glaces en dessertBon appétit, rendez-vous dans l’espace ✨🛰️👨🚀#MissionAlpha pic.twitter.com/DVU87V5PD9

— Thomas Pesquet (@Thom_astro) April 22, 2021

Junto con Pesquet, llegarán a la EEI los estadounidenses Shane Kimbrough y Megan McArthur, de la NASA, y el japonés Akihiko Hoshide, de la agencia espacial JAXA, a bordo de una cápsula SpaceX Dragon.

La NASA informó este jueves que el 45 Escuadrón Meteorológico de la Fuerza Espacial de Estados Unidos continúa pronosticando un 90 por ciento de posibilidades de condiciones climáticas favorables en la plataforma de lanzamiento este viernes.

Detalló además que se prevé que la misión se acople a la estación espacial aproximadamente a las 05:10 h del tiempo local del sábado.

La exploración del reciclaje

Tanto la cápsula Dragon como la primera etapa del Falcon 9 que partirán en el viaje de mañana han sido utilizadas antes, lo que permite reducir costos y está incluido en la asociación estratégica de la NASA y la compañía de Elon Musk.

En una Dragon viajaron en 2020 los astronautas Bob Behnken y Doug Hurley como parte de la histórica misión Demo-2, que permitió reanudar el envío de astronautas desde territorio de Estados Unidos a la EEI tras una pausa de nueve años.

Aquella nave es la que se usará ahora y la estadounidense McArthur, esposa de Behnken, ya ha indicado que ocupará el mismo asiento que su pareja.

La cápsula partió el 30 de mayo de 2020 y cayó de manera controlada el 2 de agosto a las aguas del Golfo de México, en la costa de Florida.

Los cuatro astronautas de la misión Crew-2 han reiterado a la prensa que están listos para el viaje y se sienten tranquilos de hacerlo en Dragon como también de ser lanzados por un propulsor del Falcon 9 que ya se usó en noviembre pasado en el despegue de la Crew-1.

Kimbrough ya tiene incluso su lista de canciones cuando vaya de camino al cohete, entre ellas ‘City of Blinding Lights’, del grupo irlandés U2.

Su tripulación relevará a los estadounidenses Shannon Walker, Michael Hopkins y Victor Glover y el japonés Soichi Noguchi, de la misión Crew-1, que estarán de regreso en una semana.

Laboratorio internacional

La Estación Espacial Internacional es un proyecto de más de 150 mil millones de dólares, integrada por 15 módulos permanentes.

Este laboratorio, que orbita la Tierra a una distancia de 400 kilómetros y una velocidad de más de 27 mil kilómetros por hora, rota astronautas internacionales que realizan estudios y contribuyen a investigaciones médica y de otra índole para la Tierra y a las futura misiones a la Luna y Marte.

Sus otros tres ocupantes actualmente son los rusos Oleg Novitski y Piotr Dubrov y el estadounidense Mark Vande Hei, que llegaron el pasado 9 abril a bordo de nave rusa Soyuz MS-18 que despegó del cosmódromo de Baikonur (Kazajistán).

Ese vuelo festejó el 60 aniversario del vuelo de Yuri Gagarin, el primero de un ser humano al espacio, y el 40 aniversario del primer vuelo de un transbordador espacial, el Columbia.

Misiones como la SpaceX Crew-2 que despega mañana de Florida no solo ayudan a que más astronautas estén rotando en la EEI sino que sirve a la NASA a no depender sistemas de lanzamiento como el ruso Soyuz ruso para poner en órbita a sus astronautas.

Ha sido una alternativa desde que en 2020 reanudó sus misiones tras la pausa iniciada en 2011, cuando Estados Unidos acabó ese año con su programa de transbordadores espaciales después de haber enviado el último, el Atlantis.

Con información de López-Dóriga Digital

La entrada Astronautas, nave y propulsor reutilizables están listos para despegar a la EEI aparece primero en López-Dóriga Digital.

ues de anuncios individuales.

Tecnologia

LG acelera su estrategia de inteligencia artificial y hogar inteligente en AL

Cancún. La carrera por liderar la próxima generación de hogares inteligentes ya comenzó en América Latina, y LG Electronics busca impulsar esta evolución con inteligencia artificial y dispositivos conectados. Durante LG InnoFest 2026 LATAM, la compañía presentó su estrategia tecnológica para la región, centrada en IA, personalización de la experiencia del usuario y una expansión de su portafolio adaptada a los distintos mercados latinoamericanos.

El encuentro anual reúne en Cancún a socios comerciales, distribuidores y medios especializados de la región para conocer los nuevos productos de la marca y analizar el rumbo de la industria de electrónica de consumo. La edición latinoamericana forma parte de una serie de eventos globales de LG y se realiza después de la versión para Medio Oriente y África celebrada este año en Abu Dabi.

Durante la presentación principal, Daniel Song, CEO de LG LATAM, destacó que la firma atraviesa una transformación estratégica que va más allá de los electrodomésticos tradicionales.

LG ha evolucionado de ser un fabricante de electrodomésticos a una empresa de soluciones inteligentes que busca transformar la vida de las personas”, señaló Song. “Nuestro objetivo es integrar la inteligencia artificial en todo el ecosistema del hogar para ofrecer experiencias más intuitivas, personalizadas y conectadas”.

En este sentido, la compañía impulsa una estrategia basada en inteligencia artificial (IA) y robótica denominada Zero Labor Home, que busca automatizar gran parte de las tareas domésticas mediante dispositivos y sistemas inteligentes conectados. De acuerdo con el CEO, esta visión tiene un objetivo claro: que, al llegar a casa, las personas puedan relajarse y simplemente disfrutar de su tiempo, mientras la tecnología se encarga de optimizar de forma automática las tareas del hogar y su funcionamiento.

Además, el directivo también explicó que la estrategia de LG en América Latina se basa en tres pilares: liderazgo en innovación de producto impulsada por inteligencia artificial, una ejecución estratégica que combine escala global con adaptación local, y una experiencia de servicio enfocada en la satisfacción total del cliente.

“La innovación no es una campaña de marketing para nosotros; es parte de nuestro ADN. Hemos sido pioneros en muchas categorías y seguiremos apostando por tecnologías que cambien la forma en que las personas interactúan con sus hogares”, afirmó.

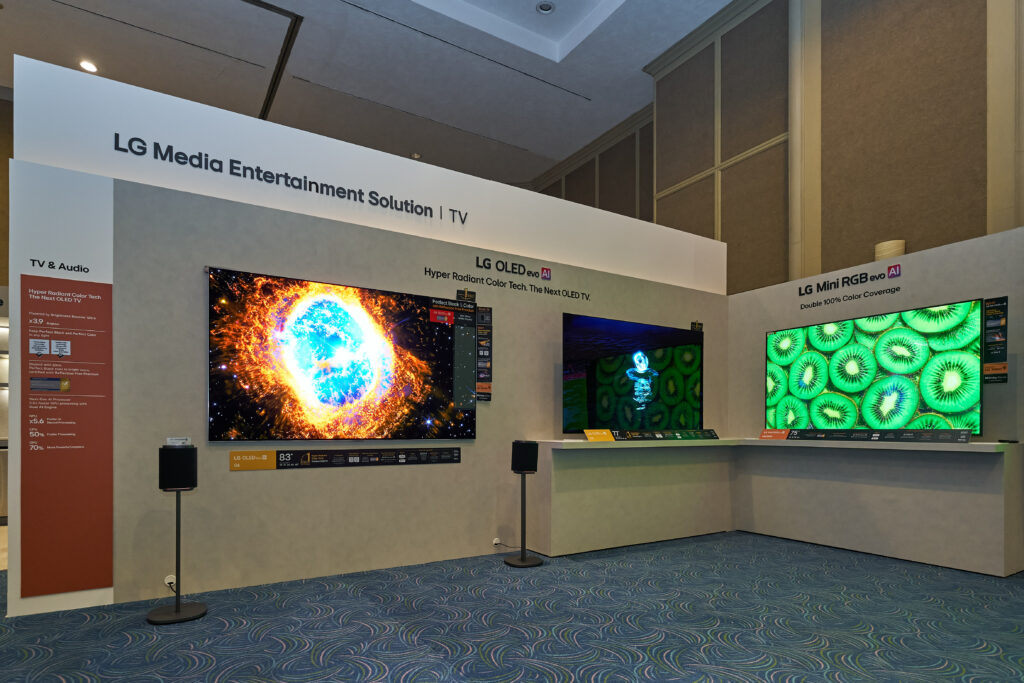

Televisores que reconocen al usuario

Uno de los focos de este congreso fue el avance de la inteligencia artificial en los televisores premium de la compañía. Los modelos OLED presentados durante LG InnoFest LATAM, integran algoritmos capaces de optimizar automáticamente imagen y sonido según el contenido que se reproduce.

Los dispositivos funcionan con webOS, el sistema operativo de smart TV de la marca, que permite crear perfiles personalizados y recomendaciones de contenido basadas en hábitos de consumo.

Una de las funciones más destacadas es el reconocimiento de voz avanzado, que identifica a la persona que habla y ajusta automáticamente la configuración del televisor según sus preferencias.

“La experiencia de ver televisión está cambiando. Ya no se trata solo del tamaño de la pantalla o la calidad de imagen, sino de crear una experiencia personalizada para cada usuario del hogar”, dijo Daniel Song. “Nuestros televisores pueden reconocer quién está hablando y adaptar el contenido, el sonido y la configuración de forma automática”.

Este tipo de personalización busca posicionar a LG dentro del segmento premium de televisores, donde la competencia con marcas como Samsung, TCL o Hisense se ha intensificado en los últimos años.

Un hogar inteligente que anticipa al usuario

La estrategia del fabricante surcoreano no se limita al entretenimiento. Durante el evento también se mostraron electrodomésticos conectados que forman parte de un ecosistema de hogar inteligente impulsado por inteligencia artificial.

Lavadoras capaces de detectar automáticamente el peso y tipo de ropa, refrigeradores que ayudan a optimizar la gestión de alimentos y sistemas de aire acondicionado que preparan la temperatura del hogar antes de que el usuario llegue forman parte de lo que la compañía denomina AI Home.

“Queremos que la tecnología elimine la carga de muchas tareas domésticas”, comentó el presidente de la región. “La inteligencia artificial permite que los dispositivos aprendan del usuario y anticipen sus necesidades, creando hogares más eficientes y cómodos”.

El objetivo es que los electrodomésticos no solo reaccionen a las órdenes del usuario, sino que también puedan actuar de forma predictiva gracias al análisis de datos y patrones de uso.

Fabricación regional y nuevos productos para Latinoamérica

Como parte de su estrategia de crecimiento regional, LG también anunció avances en su plan de fabricación en América Latina. La compañía impulsa su presencia industrial con el desarrollo de un nuevo refrigerador top freezer que será producido en su nueva planta en Brasil.

Diseñado específicamente para este mercado, el modelo será compatible con el entorno bivolt mediante tecnología multivoltaje, una característica clave en ese país. Además, incorpora un diseño uniforme con puerta plana, manija tipo pocket integrada y el distintivo Color Picto Display de la marca.

La nueva planta está programada para iniciar operaciones a finales de 2026. En una primera etapa, la producción se destinará al mercado local, aunque la compañía prevé ampliar posteriormente la distribución hacia otros países de América Latina.

Estrategia “global + local” para América Latina

Otro de los mensajes clave del evento fue la estrategia global + local de la compañía. Según Song, aunque LG opera a escala global, el desarrollo de productos y la estrategia comercial deben adaptarse a las particularidades de cada mercado latinoamericano.

“Nuestra presencia es global, pero nuestro compromiso es local”, señaló el directivo. “La tecnología solo tiene sentido cuando resuelve necesidades reales de los consumidores en cada país”.

Esto incluye desde el desarrollo de productos pensados para condiciones climáticas específicas hasta inversiones en producción regional y una ampliación del portafolio que cubra desde dispositivos premium hasta modelos accesibles para mercados masivos.

América Latina representa un mercado estratégico para la compañía, impulsado por el crecimiento de la clase media digital, el aumento del consumo de contenido en streaming y la expansión de los hogares conectados.

Servicio y experiencia del cliente

Además de la innovación en productos, LG también busca fortalecer su propuesta de valor a través del servicio posventa.

La empresa anunció mejoras en sus tiempos de atención técnica, con el objetivo de completar reparaciones en menos de 48 horas y ampliar la cobertura a ciudades más pequeñas.

“El servicio es donde realmente se cumple la promesa de una marca”, afirmó Song. “El cliente no se queda solo después de comprar. Cuando ofrecemos tecnología de clase mundial acompañada de servicio de clase mundial, construimos relaciones de largo plazo”.

Para LG, esta estrategia busca consolidar su posicionamiento como una marca premium en la región, en un mercado cada vez más competitivo donde la innovación, la personalización y la experiencia del usuario se han convertido en factores clave.

Con información de Dalia de Paz

ues de anuncios individuales.

Source link

Tecnologia

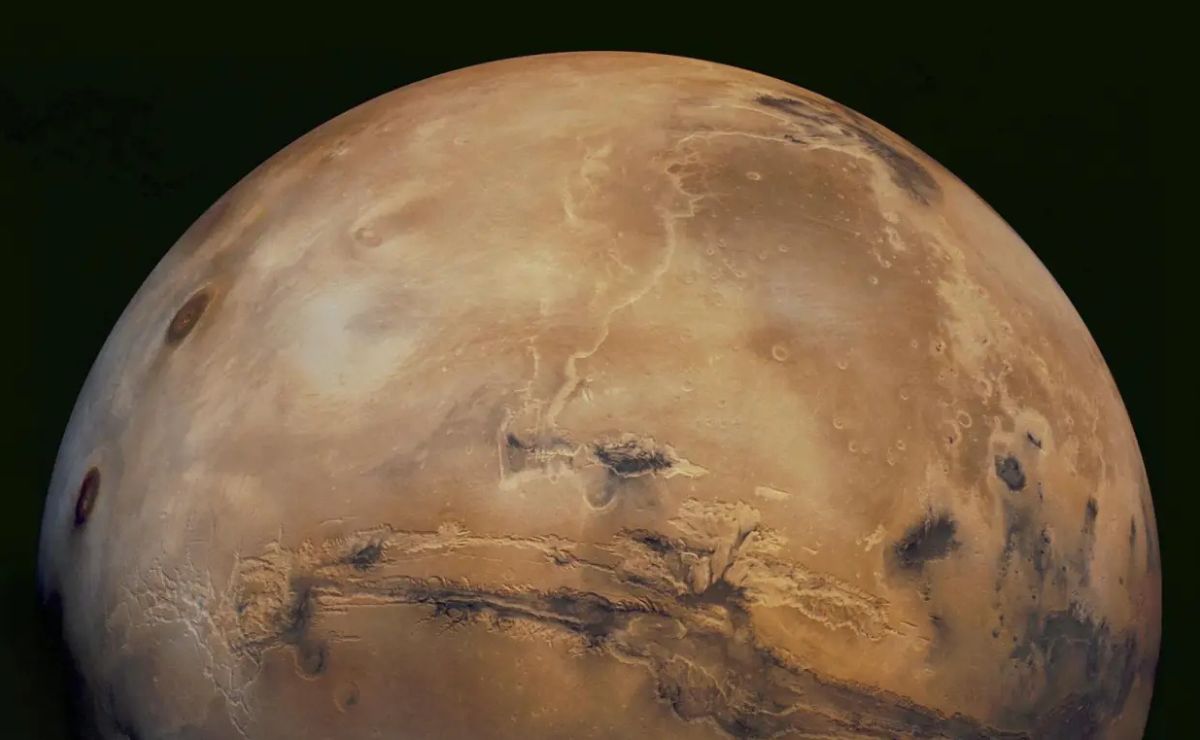

Revelan impacto de supertormenta solar en Marte

Varias de las naves de la Agencia Espacial Europea (ESA) observaron cómo golpeaba a Marte una ‘supertormenta‘ solar, que provocó un drástico aumento de electrones en dos capas distintas de la atmósfera hasta alcanzar las cantidades más grandes que se han observado hasta ahora.

🆕 Cast your mind back to May 2024… remember how a massive solar storm triggered northern lights across Europe?

We can now reveal how this same solar storm affected Mars, thanks to clever teamwork from our two Mars orbiters.

Find out more 👉https://t.co/PGbt3MdfbV pic.twitter.com/L8EpKnGWD4

— ESA Science (@esascience) March 5, 2026

En mayo de 2024 se produjo la mayor tormenta solar registrada en más de dos décadas, un episodio extremo de actividad del Sol que afectó tanto a la Tierra como a Marte.

En la Tierra provocó una intensa perturbación de la atmósfera superior y auroras visibles en latitudes inusualmente bajas, incluso en regiones como México, pero el impacto fue especialmente revelador en Marte, donde las sondas de la Agencia Espacial Europea (ESA) pudieron observar directamente sus efectos.

Los orbitadores ‘Mars Express’ y ‘ExoMars Trace Gas Orbiter’ se encontraban en ese momento en el lugar adecuado para registrar el fenómeno, y uno de los instrumentos a bordo del segundo midió una dosis de radiación equivalente a unos 200 días normales en solo 64 horas. Tras procesar y estudiar los datos, los investigadores publicaron sus conclusiones en la revista Nature Communications.

Un estudio revela el impacto extraordinario de la tormenta en la atmósfera superior de Marte y cómo la avalancha de partículas energéticas procedentes del Sol inundó esa región del planeta con electrones, provocando el mayor aumento registrado hasta ahora.

Los científicos detectaron incrementos en dos capas atmosféricas situadas aproximadamente a 110 y 130 kilómetros de altitud; en la primera, la densidad de electrones aumentó alrededor de un 45 por ciento, mientras que en la segunda el incremento alcanzó un 278 por ciento.

Además de alterar la atmósfera marciana, la tormenta también afectó a las propias naves espaciales, ya que las partículas energéticas generaron errores informáticos temporales en ambos orbitadores, un fenómeno relativamente común durante episodios intensos de clima espacial, ha informado la ESA, que ha destacado que los sistemas de protección diseñados para resistir la radiación y corregir fallos permitieron que las sondas se recuperaran rápidamente sin consecuencias graves.

Para estudiar con precisión el impacto de la tormenta, los investigadores utilizaron una técnica llamada ‘ocultación por radio’, y una nave espacial transmite una señal de radio a otra mientras se oculta tras el horizonte del planeta, y al atravesar la atmósfera, la señal se curva o refracta según las propiedades de las distintas capas, lo que permite a los científicos analizar su estructura y densidad.

En este caso, Mars Express envió la señal al Trace Gas Orbiter, lo que permitió obtener información detallada sobre la respuesta de la atmósfera marciana al evento solar, y los datos se complementaron con observaciones de la misión ‘MAVEN’ de la Nasa.

Esta técnica se ha utilizado durante décadas para estudiar atmósferas planetarias, pero normalmente mediante señales enviadas desde una nave espacial a la Tierra, pero en los últimos años se ha empezado a aplicar entre dos orbitadores en Marte, lo que permite obtener mediciones más precisas y frecuentes.

El evento también puso de manifiesto las diferencias fundamentales entre la Tierra y Marte, ya que el primero posee un campo magnético global que actúa como escudo frente a muchas partículas procedentes del Sol, desviándolas hacia los polos, donde producen auroras.

Marte, en cambio, carece de un campo magnético global fuerte, por lo que su atmósfera queda mucho más expuesta a la radiación solar.

Comprender estos procesos forma parte del estudio del llamado ‘clima espacial’, que analiza cómo la actividad del Sol afecta a los planetas y a las infraestructuras tecnológicas.

En la Tierra, esas tormentas solares pueden dañar satélites, afectar a sistemas de navegación y comunicaciones, e incluso representar riesgos para los astronautas.

Con información de EFE

ues de anuncios individuales.

Source link

Tecnologia

Los fármacos para la obesidad y la diabetes revelan gran potencial contra las adicciones

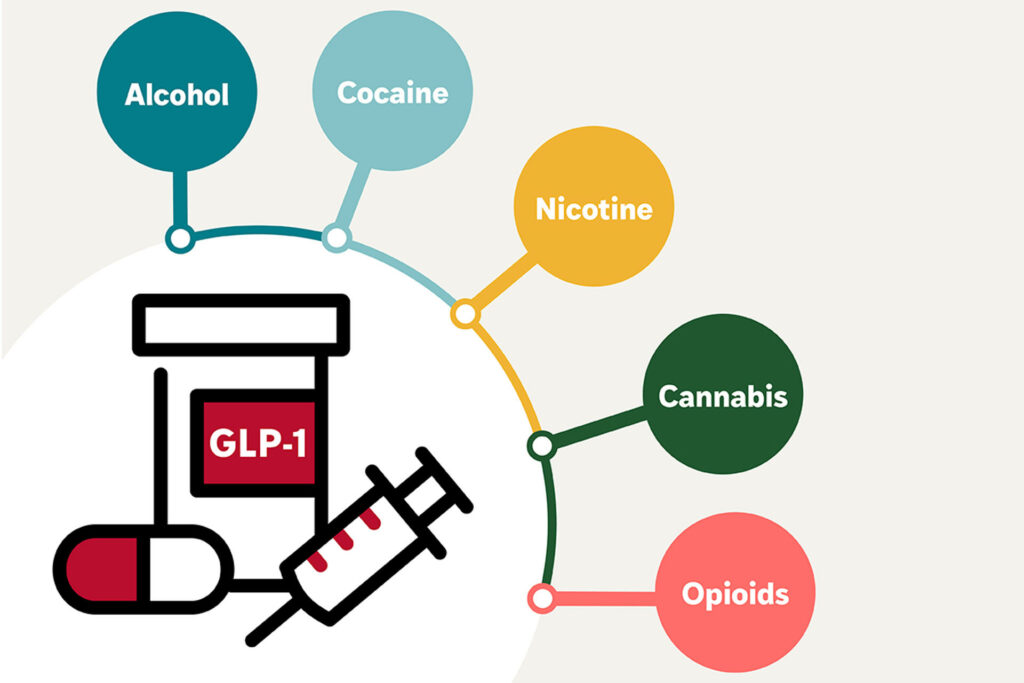

Los agonistas de GLP-1, una clase de medicamentos que ha revolucionado el tratamiento de la diabetes y más recientemente de la obesidad, podrían servir también para tratar la adicción a sustancias como el alcohol, la nicotina, el cannabis, la cocaína y los opioides, así como prevenir las recaídas.

Algunos estudios habían sugerido que los GLP-1 actúan sobre los circuitos de recompensa del cerebro y, por lo tanto, podrían ser eficaces para tratar y prevenir los trastornos por consumo de sustancias adictivas, pero hasta ahora ningún análisis a gran escala ha confirmado su viabilidad para prevenir o tratar trastornos asociados al consumo de sustancias.

Para averiguarlo, un equipo de investigadores de la Facultad de Medicina de la Universidad de Washington en San Luis (Estados Unidos) empleó datos de más de 600 mil veteranos estadounidenses para comprobar si tomar GLP-1 está asociado con un menor riesgo de sufrir trastornos por consumo de sustancias en personas sin antecedentes de dichos trastornos.

Durante tres años, el equipo analizó los registros médicos de 606 mil 343 veteranos con diabetes tipo 2 y los dividió en dos grupos: los que no tenían un trastorno previo por consumo de sustancias y los que ya padecían uno. Al comienzo del estudio, unos empezaron a tomar GLP-1 y otros una medicación para la diabetes llamada inhibidor de SGLT2.

Leer también: La cumbre de Trump en Miami: un giro ideológico en la diplomacia hemisférica

El estudio, cuyos resultados se han publicado este jueves en The BMJ, mostró que en pacientes sin antecedentes de adicción, el uso de GLP-1 se asoció con una reducción del 14% en la aparición de nuevos trastornos por consumo de sustancias.

El riesgo disminuyó un 18 % para el alcohol, un 20 % para la cocaína y la nicotina, y un 25 % para la adicción a opioides.

En las personas que ya sufrían adicciones, el fármaco GLP-1 demostró ser un salvavidas: las muertes relacionadas con drogas se redujeron en un 50 % y las sobredosis un 39 %.

Además, el fármaco se asoció a menos visitas a urgencias (31 %), menos ingresos hospitalarios (26%) y menos intentos de suicidio o pensamientos suicidas (25 %).

“En la medicina de la adicción, muchos tratamientos se dirigen a una sola cosa, como un parche de nicotina que ayuda contra el tabaquismo pero no con el alcohol, pero no hay ningún medicamento que funcione para todas las sustancias adictivas”, explica el autor principal Ziyad Al Aly, epidemiólogo de la Facultad de Medicina de la Universidad de Washington en San Luis.

Sin embargo, los GLP-1 parecen tratar la biología común de la adicción y ese hallazgo, subraya Al-Aly, abre la puerta a una estrategia terapéutica sin precedentes, poder silenciar el “ruido de las drogas” en el cerebro, entendido como el deseo implacable que impulsa a la adicción, independientemente de la sustancia.

Además, “los GLP-1 pueden ofrecer un beneficio doble para los pacientes con afecciones crónicas como la diabetes o la obesidad que también luchan contra un trastorno pro consumo de sustancias: Un solo medicamento puede tratar las dos afecciones a la vez”, concluye Al Aly.

Dado que millones de personas toman ya medicamentos GLP-1 y su uso va en aumento, estos efectos en la prevención y el tratamiento de los trastornos por consumo de sustancias podrían tener un impacto significativo a nivel poblacional.

En ese sentido, en un editorial relacionado, Fares Qeadan, de la Universidad Loyola de Chicago (Estados Unidos), señala que si bien los tratamientos tradicionales siguen siendo la prioridad, los resultados de este estudio deberían ser tenidos en cuenta por los médicos al recetar GLP-1 por razones metabólicas.

A su juicio, el siguiente paso debería ser validar estos datos en ensayos clínicos específicos para convertir este “hallazgo accidental” en un tratamiento oficial contra la adicción y transformar la salud pública a nivel global.

Con información de EFE.

ues de anuncios individuales.

Source link

-

Actualidad12 horas ago

Actualidad12 horas agoMéxico quiere blindar a toda costa la antigua ciudad maya de Toniná. Así que ha expropiado más de nueve hectáreas

-

Tecnologia20 horas ago

Tecnologia20 horas agoLos fármacos para la obesidad y la diabetes revelan gran potencial contra las adicciones

-

Deportes1 día ago

Deportes1 día agoMundial 2026: Descarta Brugada cancelaciones masivas de hospedaje en la CDMX | Video

-

Musica1 día ago

Musica1 día agoSelena Gomez revela la canción que Taylor Swift le dedicó “secretamente”

-

Tecnologia2 días ago

Tecnologia2 días agoestas son todas las mejoras, impulsadas por IA

-

Musica2 días ago

Musica2 días agoConciertos: Memoria afroamericana en clave sinfónica

-

Actualidad18 horas ago

Actualidad18 horas agoenergía y centros de datos

-

Musica1 día ago

Musica1 día ago‘Arirang’ de BTS ya tiene fecha de lanzamiento, esto es lo que debes saber